אנשים רבים התרגלו להשתמש באפליקציית הניווט ווייז באופן קבוע וחלקם גם סומכים על התוכנה בנסיעה היומיומית שלהם באופן עיוור. עד כדי כך שהם ישנו את המסלול הרגיל שלהם לבית או לעבודה, כי ווייז מציעה אלטרנטיבה אחרת, לפעמים יותר ארוכה, אבל בהרבה מקרים כנראה יותר מהירה, בגלל פקקים.

שתי סטודנטיות מהטכניון, שיר ידיד ומיטל בן סיני, החליטו לאתגר ולראות אם ניתן ליצור תקיפה על המערכת של החברה מבית גוגל. במסגרת פרויקט בפקולטה למדעי המחשב, בנו שתי הסטודנטיות מערכת הגורמת לווייז לדווח על פקקים מדומים. באמצעות התכנה שבנו, הצליחו הסטודנטיות ליצור פקק שנמשך שעות וגרמו לנהגים לסטות מדרכם. המנחים שלהן הודיעו על המתקפה לווייז ופירטו את הדרך שבה בוצעה.

הרעיון לפרוייקט עלה במוחו של הדוקטורנט נמרוד פרטוש, כשנתקע בפקק ביחד עם המנחה שלו, פרופסור ערן יהב. "זה היה בקיץ שעבר. אמרתי לערן שאם היינו גורמים לווייז לפני צאתנו לדרך, לדווח לנהגים על פקק בכביש החוף, האפליקציה הייתה מפנה נהגים לכביש 4 ואנחנו היינו נוסעים לתל אביב על כביש החוף, בלי פקקים".

הסטודנטיות כתבו תוכנה אשר מאפשרת יצירה אוטומטית של משתמשי וייז מדומים, עם כל תהליך ההרשמה. את רישום המשתמשים החדשים ביצעו באופן אוטומטי לחלוטין באמצעות כלי המדמה סמארטפונים על-גבי המחשב. שתי הסטודנטיות נדרשו לכמה עשרות משתמשים מדומים כדי לבנות כל שלב של המתקפה, אך במהלך העבודה הן יצרו לווייז אלפי משתמשים פיקטיביים וגם הצליחו לזייף להם את מיקום ה-GPS. לאחר מכן יצרו תבנית נסיעה שתגרום לווייז שתחשוב שמדובר בפקק. לבסוף עלו על הנוסחה ואכן הצליחו ליצור פקק של כמה שעות.

מווייז נמסר: "אנו נקרא בעיון את המחקר ונחליט אילו צעדים, אם בכלל, ניתן לנקוט כדי לצמצם ו/או למנוע תקיפות מסוג זה".

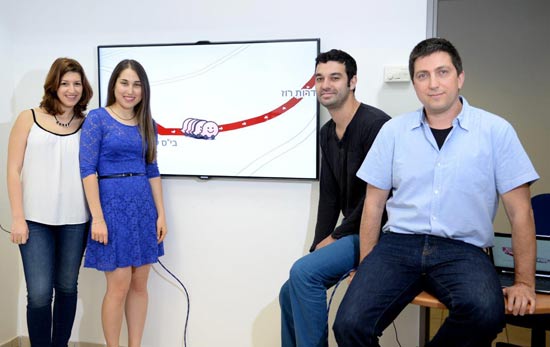

מתקפת סייבר על waze / צילום: שיצו שירותי צילום, דוברות הטכניון

לתשומת לבכם: מערכת גלובס חותרת לשיח מגוון, ענייני ומכבד בהתאם ל

קוד האתי

המופיע

בדו"ח האמון

לפיו אנו פועלים. ביטויי אלימות, גזענות, הסתה או כל שיח בלתי הולם אחר מסוננים בצורה

אוטומטית ולא יפורסמו באתר.